发布日期:2023-09-07 来源:陕西省人社厅数网中心 浏览次数:2017

一年一度的大型国家级网络安全与防护实战演练即将开始,回顾往年实战演练行动、经验、过程和结果证明,有效部署网络安全屏障及设置防护策略对参赛蓝队提高网络防护能力有着至关重要的作用。基于网络安全与防护实战经验,阐述一种新的网络欺骗防御技术在护网中的应用。

图1 网络安全与防护实战演练

落地窗前望着城市的五彩斑斓,某大型央企CTO M老总踌躇满志若有所思,似乎对于今年的演练实战方案已成竹在胸。忆往昔,去年此时自己在一线打拼的画面不由浮现在眼前。

1.警报响起

七的骄阳炙烤着大地,网络攻防演练现场的监控大屏上滚动着信息,突然一条红色告警信息闪现,画面如图2所示。

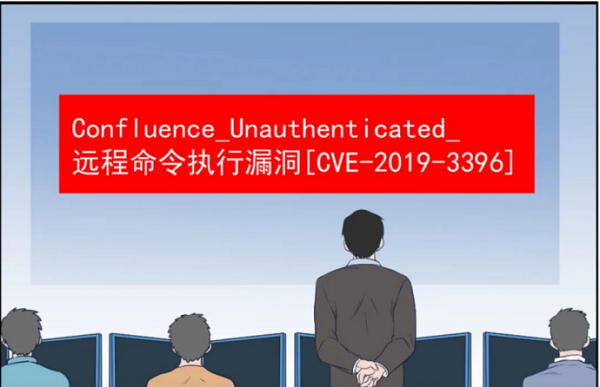

图2 现场系统告警画面

经初步检查判断告警来自于蜜罐,入侵源IP(192.X.X.25)为内网地址,意味着内网IP在入侵W画面如图Web蜜罐(192.X.X.61),预估系统内部资源大概率失陷已被利用,现场人员立即警惕起来,快速查询蜜罐溯源信息,界面显示入侵者信息如图3所示。

在第一时间,入侵者的基本信息就已被快速锁定,工作人员迅速进入判断、检测和分析的紧张工作流程中。

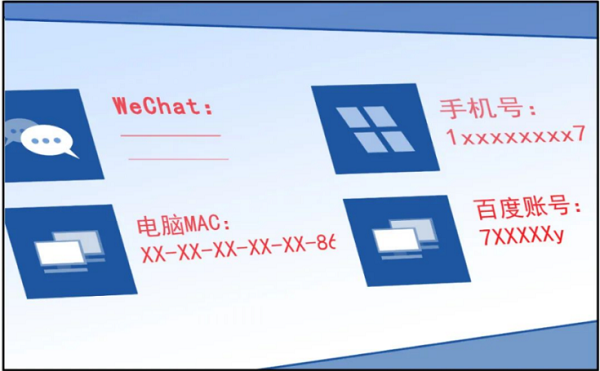

图3 现场检查信息画面

2.目标锁定

与此同时,检查内网资产情况,发现入侵者IP(192.X.X.25)为内部无线AP出口,追踪该资产,发现入侵行为于“XX交易中心一楼大厅”发起,经追踪,发现两名可疑人员在一楼大厅某角落徘徊,且手中正拿着电脑进行着可疑操作,如图4所示。

图4 告警信息源追踪

3.人赃俱获

以网络安全检查名义,配合安保力量,对两名可疑人员进行例行检查,发现其正在进行网络入侵。经询问,两位可疑人员承认是攻防演练攻方人员。经质询并获取其电脑MAC地址、姓名和电话等关键信息并全程辅以录像回放对照检查,所获取的电脑MAC、手机号和蜜罐溯源信息完全一致。

4.全面检查

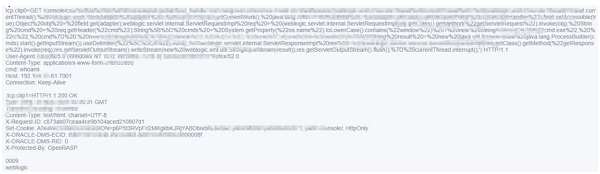

结合蜜罐、检测设备、全流量产品以及其他安全数据的全面排查,发现暂无失陷主机,且蜜罐系统记录了入侵者对蜜罐的全部入侵过程,并抓取到了入侵工具及行为痕迹,如图5所示。根据分析得出结论是,入侵者用工具破解了AP密码,采用近源入侵方式进入内部网络,因发现较早,没有造成内网失陷。

图5 检测分析信息

想到这里,CTO M老总嘴角不由得微微上扬,似乎对今年的网络演练实战布防策略更清晰了。

5.结束语

欺骗防御技术是融合虚拟仿真、MTD、云边协同等技术研发的新一代主动防御体系,采用欺骗防御的理念和技术思路,构建高仿真环境,诱捕攻击,记录攻击轨迹和攻击报文,发展攻击意图、攻击目标、攻击手法等,对攻击行为全链条分析,实现快速溯源反制,为监测预警防御提供精准数据,赋能安全体系,形成联防联控。

总结欺骗防御核心能力主要有以下几个方面:

(1)攻击诱导:具备互联网诱饵、主机诱饵、文件诱饵、反制诱饵等多种诱饵的自动化投放,根据场景需要设计投放种类吸引攻击者。

(2)环境仿真:具备网络、服务、系统漏洞和业务系统等等仿真能力,支持漏洞类、系统服务类、web类、数据库类、操作系统、中间件、工业系统类等共计70余种,具有仿真自定义和定制能力,快速形成各类环境的虚拟诱捕环境。

(3)蜜网构建:一键形成跨三层网络的大型蜜网部署,可视化的蜜网设置,快速实现大面积蜜网覆盖,实时发现攻击探测、捕获攻击工具和攻击报文,识别攻击类型。

(4)精准溯源:攻击时间、IP、地理位置等的识别,高隐蔽性的采集进入蜜罐攻击者的地址、样本、行为、指纹等信息,识别攻击意图,分析攻击路径,基于ATT&CK模型还原攻击链,溯源攻击者个人信息,实现反制攻击,回溯攻击过程时提供完整的取证信息,记录攻击过程中的命令执行过程,支持基于图形界面的网络流量原始包下载取证,实现全面取证。

(5)自身安全性:多种技术结合保障系统自身安全,内核层进程级的数据监控,基于专利技术的防逃逸,实时操作记录,数据加密传输,保障数据的准确定、安全性、完整性。

(6)赋能体系:精准攻击数据实时赋能安全体系,与FW、EDR、WAF、沙箱、感知平台、情报系统等形成联防联控,实现一点发现,全网防护。

综上,从实战化角度出发,欺骗防御系统可精准感知攻击行为,全程记录攻击轨迹,快速取证溯源,打破攻防不对称的局面,与下一代防火墙、入侵防护系统、Web防火墙等不同类型的产品相互协作,共同构成主动安全防御体系,有效抵御入侵威胁及风险。目前该产品已服务于交通、金融、电力、政府、企业、媒体、运营商、石油石化等数十行业的数百个客户,在实战演练和实际应用中取得良好效果,为网络安全保驾护航。